Itt az ESET havi rendszerességgel jelentkező vírusriportja, amiből képet kaphatunk arról, éppen mik a legveszélyesebb kártevők az interneten. Most is van toplista, amely azt a tíz ártalmas programot rangsorolja, amely a legnagyobb károkat okozza, kezdjük azonban előbb az ESET Radar Reporttal.

Ebben a hónapban többek között arról esett szó, hogy a számítógépes csalók különleges események vagy természeti katasztrófa hírét felhasználva próbálkoznak. A 2010-es izlandi vulkánkitörés is megkapta a maga kártevős próbálkozásait, csak úgy, ahogy a Sandy hurrikán kapcsán is megjelentek különféle átverések, fertőzések, hamis adománygyűjtések. Ezúttal a nepáli földrengést használják ki a bűnözők, és sajnos ilyenkor is jönnek az átverések zsinórban: kártevős oldalak, kémprogramos linkek szerepelnek szenzációs felvételeket ígérő álhírekben, az állítólagos jótékonysági gyűjtés kapcsán terjesztett kéretlen üzenetekben. A csalókkal szembeni védekezés során érdemes alaposan utánanézni az adományt gyűjtő szervezet. Mindig ellenőrizzük le a szervezet korábbi visszamenőleges történetét, vagy ellenőrizzük, hogy szerepelnek-e a hivatalos adománygyűjtők listáján. Ha az adománygyűjtők futárral vagy távolból postai úton szeretnék begyűjteni a pénzt, akkor is gyanakodhatunk csalásra.

Az antivirus blog májusi fontosabb blogposztjai között először is beszámolót kaptunk arról, hogy jó hírek érkeztek a Microsoft háza tájáról, már ami a biztonsággal kapcsolatos terveket és hozzáállást illeti. A Microsoft a Windows 10 operációs rendszerén már naponta szállítja a biztonsági frissítéseket.

Másik fontos hír, hogy az ESET kutatói egy, a Linuxot és a BSD rendszereket futtató szervereket támadó kártevőt lepleztek le. A rosszindulatú kód elsődleges célja, hogy a fertőzött eszközöket kéretlen leveleket küldő botnet kiépítésére használja fel. A fertőzött gépek száma a kutatók által vizsgált fél év alatt megduplázódott, és az elemzés arra is fényt derített, hogy az évek óta rejtve működő trójai kapcsolatban állhat a YellSoft nevű tömeges levélküldést végző (úgynevezett DirectMailer) céggel. A kutatók azonosítani tudták a megfertőzött gépeket és egyúttal figyelmeztették is a tulajdonosokat a fenyegetésre, hogy az áldozatok mielőbb megtisztíthassák szervereiket. Fontos tanulsága az esetnek, hogy kártevő szempontból időnként az alternatív operációs rendszerek is veszélyben lehetnek, ezért ezeken is fontos a megfelelő konfigurálás, a tűzfal események nyomon követése, és a rendszeres biztonsági ellenőrzések elvégzése. Az incidens emellett arra is ráirányította a figyelmet, hogy a szerver kiszolgálók biztonságát sem szabad elhanyagolni.

Az ESET továbbá blogposztjaiban időről időre rendszeresen beszámol a CryptoLocker-rel indult, majd a CryptoWall-lal folytatódó és újabban a CTB Locker formájában megjelenő támadási hullámról, amelynél a felhasználói állományok "túszul ejtése" következik be. Szóba került az is, hogy az online társkeresés az elfoglalt emberek próbálkozásainak terepe, ahol azonban gyakori a pénzügyi csalás, átverés is. Volt szó arról is, hogy egy friss tanulmány szerint az úgynevezett jelszó emlékeztető kérdés önmagában alkalmazva mennyire elavult és hamis biztonságérzetet ad valódi biztonság nélkül. Végezetül pedig íme néhány hasznos tipp, hogyan védjük meg még hatékonyabban Linuxos desktopunkat.

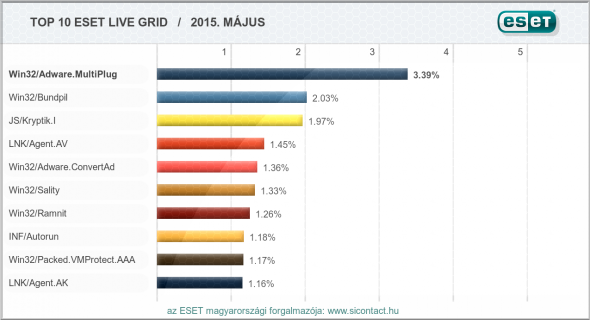

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2015. májusában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 16.30%-áért.

1. Win32/Adware.MultiPlug adware

Elterjedtsége a májusi fertőzések között: 3.39%

Működés: A Win32/Adware.MultiPlug egy olyan úgynevezett nemkívánatos alkalmazás (Potentially Unwanted Program, PUP), amely a felhasználó rendszerébe bekerülve különféle felugró ablakokban kéretlen reklámokat jelenít meg az internetes böngészés közben. Bővebb információ.

2. Win32/Bundpil féreg

Elterjedtsége a májusi fertőzések között: 2.03 %

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja. Bővebb információ.

3. JS/Kryptik.I trójai

Elterjedtsége a májusi fertőzések között: 1.97%

Működés: A JS/Kryptik egy általános összesítő elnevezése azoknak a különféle kártékony és olvashatatlanná összezavart JavaScript kódoknak, amely a különféle HTML oldalakba rejtetten beágyazódva észrevétlenül sebezhetőségeket kihasználó kártékony weboldalakra irányítja át a felhasználó böngészőprogramját. Bővebb információ.

4. LNK/Agent.AV trójai

Elterjedtsége a májusi fertőzések között: 1.45%

Működés: A LNK/Agent.AV trójai egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára. Bővebb információ.

5. Win32/Adware.ConvertAd adware

Elterjedtsége a májusi fertőzések között: 1.36%

Működés: A Win32/Adware.ConvertAd egy olyan programkód, amelynek célja kéretlen reklámok letöltése és megjelenítése a számítógépen. Ez a típusú adware gyakran része más kártevőknek. Bővebb információ.

6. Win32/Sality vírus

Elterjedtsége a májusi fertőzések között: 1.33%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat. Bővebb információ.

7. Win32/Ramnit vírus

Elterjedtsége a májusi fertőzések között: 1.26%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni. Bővebb információ.

8. INF/Autorun vírus

Elterjedtsége a májusi fertőzések között: 1,18%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed. Bővebb információ.

9. Win32/Packed.VMProtect.AAA trójai

Elterjedtsége a májusi fertőzések között: 1,36%

Működés: A Win32/Packed.VMProtect trójai bemásolja magát a Windows/System32, a Temp és/vagy a Windows mappába, ahol különböző DLL állományokat hoz létre. Ezek automatikus lefuttatásáról úgy gondoskodik, hogy a Rendszerleíró adatbázisba bejegyzéseket készít. Ezzel biztosítja magának a betöltődést a rendszer indításakor, illetve a legtöbb esetben külön szolgáltatást (szervizt) is létrehoz. Különböző portokon képes hátsó ajtót nyitni, melyen keresztül távoli weboldalakhoz csatlakozik, és a háttérben fájlokat tölt le. Bővebb információ.

10. LNK/Agent.AK trójai

Elterjedtsége a májusi fertőzések között: 1,16%

Működés: A LNK/Agent.AK trójai fő feladata, hogy a háttérben különféle létező és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni. Bővebb információ.