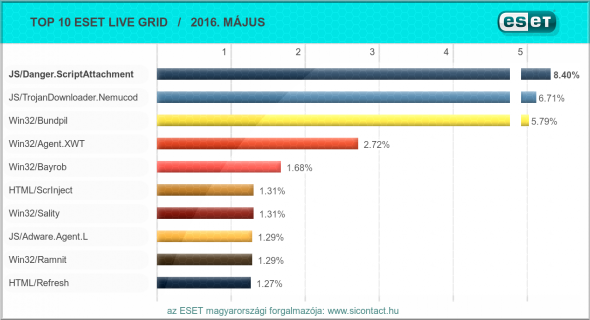

2016. májusában első helyre ugrott előre a JS/Danger.ScriptAttachment trójai, amely fertőzött e-mailek mellékletében terjed, és javarészt zsaroló kártevőket terjeszt. A további helyezettek a már jól ismert károkozók, így második lett a JS/TrojanDownloader.Nemucod trójai, amely HTTP kapcsolaton keresztül további kártékony kódokat igyekszik letölteni a megfertőzött számítógépre. Harmadiknak futott be a Win32/Bundpil féreg, amely külső adathordozókon terjedve valódi károkozásra is képes, hiszen a meghajtóinkról mind a futtatható, mind pedig a mentési Backup állományainkat törölheti. Negyedik pozícióban pedig a Win32/Agent.XWT trójai maradt.

Ötödik helyezett lett a régi-új visszatérő Win32/Bayrob, akivel szerencsére majdnem fél éve, legutóbb idén januárban találkozhattunk. Ez egy olyan backdoor, azaz hátsó ajtót telepítő kártékony alkalmazás, amelyet hasznosnak látszó alkalmazások kódjába rejtenek. Fő célja, hogy hátsó ajtót nyisson a megtámadott rendszeren, amin keresztül a háttérben a támadók teljes mértékben átvehetik a számítógép felügyeletét: alkalmazásokat futtathatnak, állíthatnak le, állományokat tölthetnek le/fel, jelszavakat, hozzáférési kódokat tulajdoníthatnak el.

Emellett egy újoncot is köszönthetünk a JS/Adware.Agent.L adware személyében. Ez egy olyan alkalmazás, amely kéretlenül különféle reklámokat jelenít meg a felhasználó képernyőjén. Maga az adware más, kártékony program részeként érkezik a számítógépünkre.

Az ESET biztonságtechnológiai cég szakértői, a hazánkban is népszerű Whatsapp alkalmazáson terjedő kibertámadást is elemeztek. A kampány során az áldozatok egy üzenetet kaptak, amely egy felmérésre mutat és a kitöltésért cserébe Burger King utalványt ígér. Az áldozatok a kérdőív végén azonban nem nyernek semmit, kivéve a feliratkozást egy sor olyan szolgáltatásra, amit nem is szerettek volna. A kérdőív végén ugyanis értesítik az áldozatot, hogy megnyerte az utalványt, aki itt válik az átverés fő terjesztőjévé: a nyeremény kézhezvételéhez ugyanis nem kell mást tennie, mint megosztania az üzenetet 10 ismerősével vagy 3 Whatsapp csoporttal. A háttérben az átirányításokkal olyan szolgáltatásokra regisztrálják az áldozatot, amikért sokszor a csaló kampány futtatói pénzt kapnak, a felhasználó viszont nem is tud róluk.

A biztonságtechnológiai cég kutatói szerint az ilyen típusú, csak mobilon futó kampányok könnyen elterjedhetnek a Facebookon is. A bűnözők tudatosan próbálják az átveréseket a sokkal támadhatóbb mobilos felületekre terelni, ami hatékonyabb károkozást és gyorsabb terjedést biztosít nekik.

A zsarolóprogramok szépen lassan olyan helyekre is beférkőznek, ahol már komoly következményei is lehetnek a dolognak. Májusban a Lansing Board of Water & Light (Lansing BWL) jelentette be, hogy zsaroló program fertőzte meg a számítógépeiket. Bár sem a víz, sem pedig a villamosenergia-szolgáltatásban nem történt fennakadás, az adminisztráció és az online ügyfélszolgálat gépei egy időre lekapcsolásra kerültek.

Az ESET kutatói május folyamán egy olyan kártékony kódot fedeztek fel, amely legalább 2008 óta elkerülte az internetbiztonsági szakemberek figyelmét. A kártevőt kiberkémkedésre használták elsősorban kormányellenes szeparatisták ellen a függetlennek kikiáltott Donyecki és Luhanszki Népköztársaságban, de emellett a célpontok között ukrán kormányzati tisztviselők, politikusok és újságírók is szerepeltek.

Vírustoplista

01. JS/Danger.ScriptAttachment trójai

Működés: A JS/Danger.ScriptAttachment egy olyan kártékony JavaScript fájl, amely fertőzött e-mailek mellékletében terjed, és futása során képes a megtámadott számítógépre további kártékony kódok letölteni. Ezek elsősorban zsaroló kártevők, amelyek észrevétlenül elkódolják a felhasználó állományait, majd a titkosítás feloldásáért cserébe váltságdíjat követelnek.

02. JS/TrojanDownloader.Nemucod trójai

Működés: A JS/TrojanDownloader.Nemucod trójai HTTP kapcsolaton keresztül további kártékony kódokat igyekszik letölteni a megfertőzött számítógépre. A program egy olyan URL listát is tartalmaz, amelynek linkhivatkozásait végiglátogatva különféle kártevőket próbál meg letölteni ezekről a címekről, majd végül a kártékony kódokat a gépen le is futtatja.

03. Win32/Bundpil féreg

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

04. Win32/Agent.XWT trójai

Működés: A Win32/Agent egy gyűjtőneve az olyan kártevőknek, amelyek hátsó ajtót nyitnak a megtámadott rendszeren, és ezen keresztül különböző rosszindulatú funkciókat valósítanak meg. Jellemző például, hogy a háttérben további kártékony állományokat kísérelnek meg letölteni és a megtámadott rendszeren lefuttatni.

05. Win32/Bayrob trójai

Működés: A Win32/Bayrob egy backdoor, azaz hátsóajtót telepítő kártékony alkalmazás, amelyet hasznosnak látszó alkalmazások kódjába rejtenek. Futása során különböző mappákban különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd registry bejegyzéseket készít, illetve egy láthatatlan kártékony munkafolyamatot is elindít, hogy ezzel gondoskodjon arról, hogy minden rendszerindítás alkalmával elinduljon. Fő célja, hogy hátsó ajtót nyisson a megtámadott rendszeren, amin keresztül a háttérben a támadók teljes mértékben átvehetik a számítógép felügyeletét: alkalmazásokat futtathatnak, állíthatnak le, állományokat tölthetnek le/fel, jelszavakat, hozzáférési kódokat tulajdoníthatnak el.

06. HTML/ScrInject trójai

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

07. Win32/Sality vírus

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

08. JS/Adware.Agent.L adware

Működés: A JS/Adware.Agent.L adware egy olyan alkalmazás, amely kéretlenül különféle reklámokat jelenít meg a felhasználó képernyőjén. Maga az adware más, kártékony program részeként érkezik a számítógépünkre.

09. Win32/Ramnit vírus

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

10. HTML/Refresh trójai

Működés: A HTML/Refresh egy olyan trójai család, amelyik észrevétlenül átirányítja a felhasználó böngészőjét különféle rosszindulatú web címekre. A kártevő jellemzően a manipulált weboldalak HTML kódjába beágyazva található.